Generování a ověřování vlastního seedu

Pokud patříš mezi bitcoin profíky, můžeš si vygenerovat vlastní BIP39 seed kompletně offline, bez hardwarové peněženky. A pak ho pravidelně ověřovat, že funguje správně.

⚠️ Jen pro skutečné profíky!

Tento postup vyžaduje technickou zdatnost a disciplínu. Pro většinu lidí je vhodnější použít hardwarovou peněženku jako Trezor.

1. Příprava – USB flashka s BitKey

Pro bezpečné vytvoření seedu potřebuješ specializovanou linuxovou distribuci, která běží kompletně offline. Používáme BitKey, protože obsahuje všechny potřebné nástroje přímo po nabootování.

Stáhnout BitKey ISO image

Primární zdroj: oficiální repository BitKey.io

Záložní zdroj: naše zrcadlo (pro případ, že oficiální repo jednou zmizí)

Ověřit stažený image

Ověření je kritické – chráníš se proti podvrhnutému obrazu s malwarem. Použij SHA256 checksum a GPG podpis.

Jak ověřit BitKey image

SHA256 checksum:

sha256sum bitkey-2015.iso

Očekávaný výsledek:

ABCDEF1234567890ABCDEF1234567890ABCDEF1234567890ABCDEF1234567890

GPG podpis (volitelné, ale doporučené):

Stáhni si soubor s GPG podpisem a ověř:

gpg --verify bitkey-2015.iso.sig bitkey-2015.iso

Primární zdroj pro ověření:

Naše zrcadlo existuje jako záloha pro případ, že by oficiální zdroje zmizely.

Info o verzi: BitKey 2015 je poslední oficiální release. Ano, je to starý software, ale právě proto je vhodný – obsahuje stabilní, ověřené cryptografické nástroje a žádné zbytečnosti. Navíc ho používáme výhradně offline, takže stáří není problém.

Vypálit na USB flashku

Použij nástroj pro vytvoření bootovací USB (např. Rufus na Windows, dd na Linuxu, Etcher na macOS).

2. Tvorba vlastního seedu

🔌 KRITICKÉ: PC musí být offline!

Před bootováním z USB odpoj fyzicky internet. Vypni WiFi router nebo odpoj ethernet kabel. Ještě lepší: vypni WiFi přímo v BIOSu před startem BitKey.

Pokud seed vznikne na PC s aktivním připojením k internetu, může být kompromitován.

Bootuj z USB do BitKey

Restartuj PC, v boot menu vyber USB flashku s BitKey. Po nabootování se dostaneš na desktop s předinstalovanými bitcoin nástroji.

Spusť BIP39 Mnemonic Code Converter

V BitKey najdeš aplikaci BIP39 Mnemonic Code Converter. Spusť ji a nech vygenerovat nový seed (12 nebo 24 slov).

Zapiš seed na papír

Seed si pečlivě zapiš na papír (nebo raději na kovovou destičku pro dlouhodobé uschování). NIKDY seed nefotografuj, nekopíruj do cloudu ani do emailu!

Zaznamenej první adresu peněženky

V BIP39 Converter můžeš přímo zobrazit derivované adresy. Tuto první receiving adresu si zaznamenej jedním z těchto způsobů:

- Vyfotografuj obrazovku (screenshot nebo fotka) – rychlé a spolehlivé

- Nebo ještě lépe: rovnou si seed naimportuj do mobilní peněženky (např. BlueWallet) a adresu zobraz přímo v ní – pak ji v dalším kroku porovnáš s Electrum

Nedoporučujeme: Opisovat bitcoin adresu ručně na papír – je příliš dlouhá a můžeš udělat chybu.

Tuto adresu použiješ pro ověření, že seed funguje správně.

Vypni PC a USB vytáhni

Po dokončení vypni PC. USB flashku můžeš uschovat pro budoucí ověřování seedu.

💡 Co dál se seedem?

Teď můžeš seed importovat do své cílové peněženky (např. BlueWallet na mobilu) a poslat na ni bitcoin. Ale před tím doporuč ujeme otestovat seed podle dalšího postupu.

3. Test obnovy ze seedu

Toto je nejdůležitější část. Musíš si ověřit, že seed skutečně obnoví správnou peněženku. Bez tohoto testu nevíš, jestli jsi seed správně zapsal nebo jestli nástroj fungoval správně.

🔌 Opět OFFLINE!

Test obnovy se provádí stejně jako generování – na PC odpojeném od internetu, nabootovaném z BitKey USB.

Bootuj znovu do BitKey (offline!)

Stejný postup jako při generování seedu. PC musí být odpojený od internetu.

Spusť Electrum

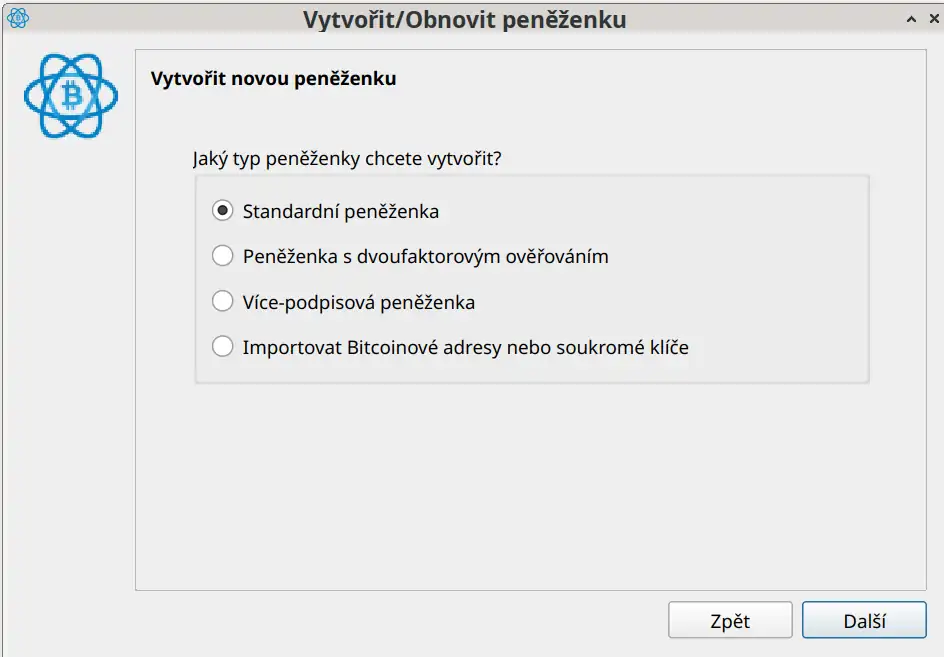

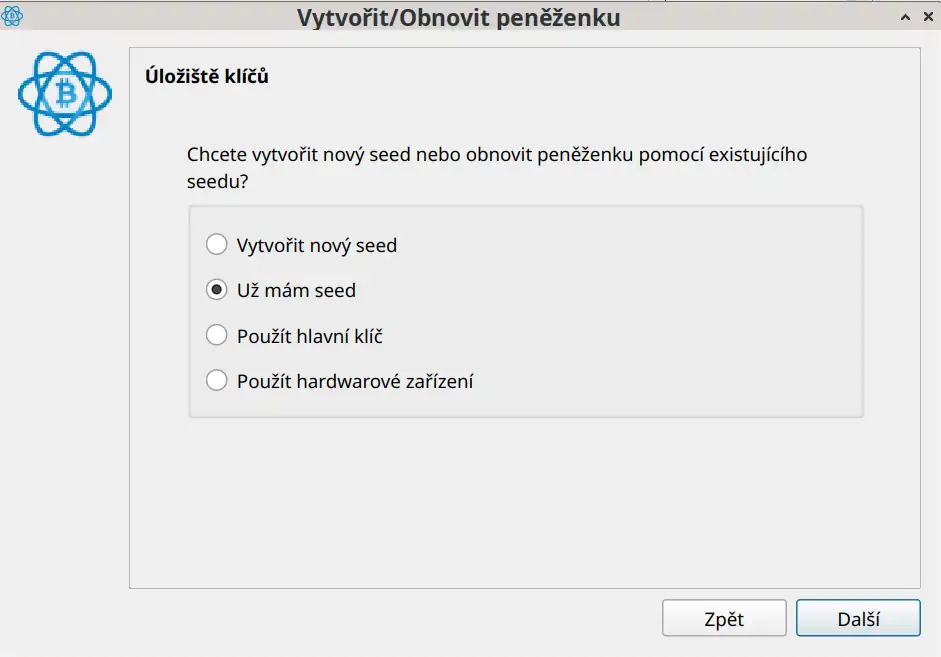

BitKey obsahuje předinstalovaný Electrum wallet. Spusť ho a vytvoř novou peněženku z existujícího seedu.

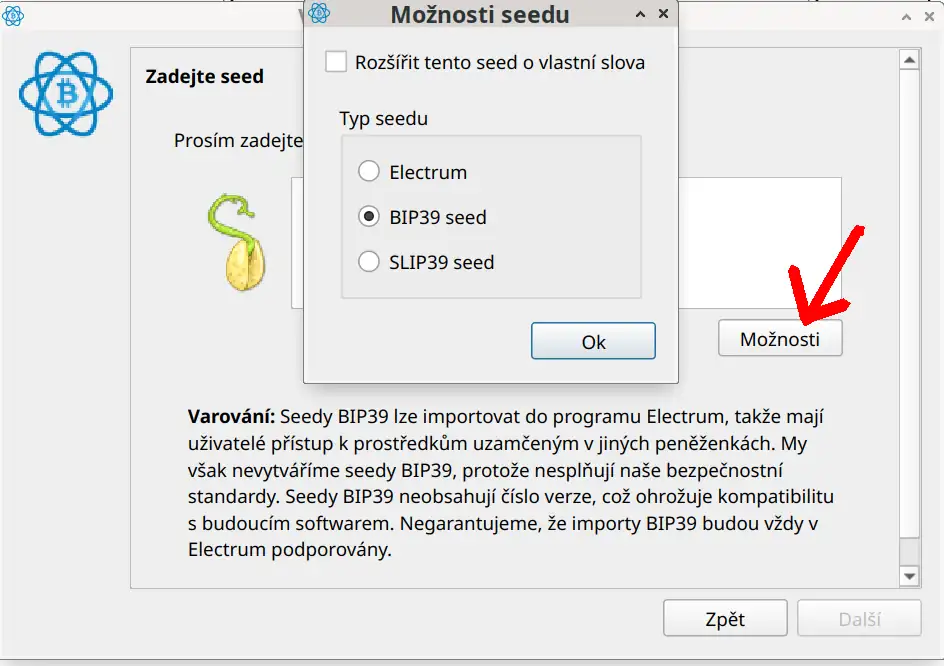

Zadej seed a volitelně passphrase

DŮLEŽITÉ: Při zadávání seedu musíš zvolit možnost BIP39, jinak Electrum použije svůj vlastní formát a vygeneruje jiné adresy!

Pokud používáš passphrase (doporučeno pro větší bezpečnost), zadej ji také.

Screenshoty postupu v Electrum

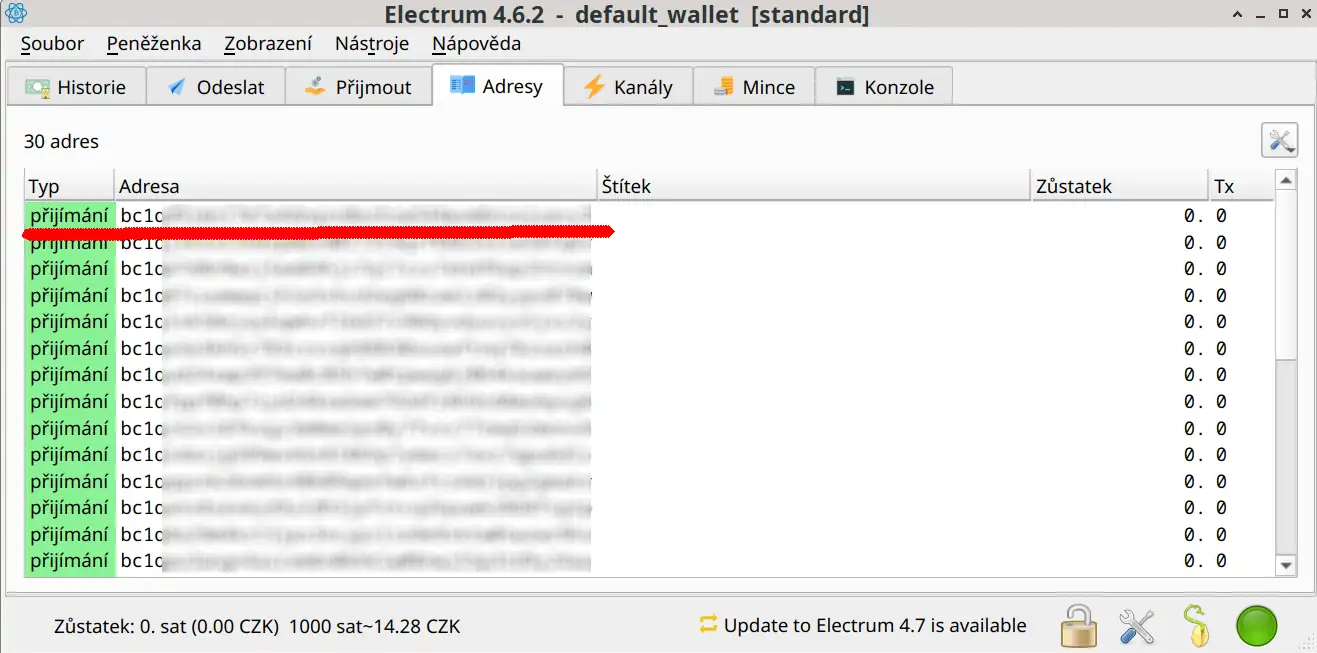

Ověř první receiving adresu

Po vytvoření peněženky v Electrum si zobraz první receiving adresu. Porovnej ji s adresou, kterou sis zapsal při generování seedu.

Pokud adresy sedí přesně – gratulujeme! Seed je správně zapsaný a funkční.

Pokud adresy nesedí – máš chybu v zápisu seedu, nebo jsi nezvolil BIP39 formát. Opakuj celý proces znovu.

Ověř také v mobilní peněžence

Pro další jistotu můžeš seed importovat do mobilní BIP39 peněženky (doporučujeme BlueWallet) a zkontrolovat, že první adresa je opět stejná.

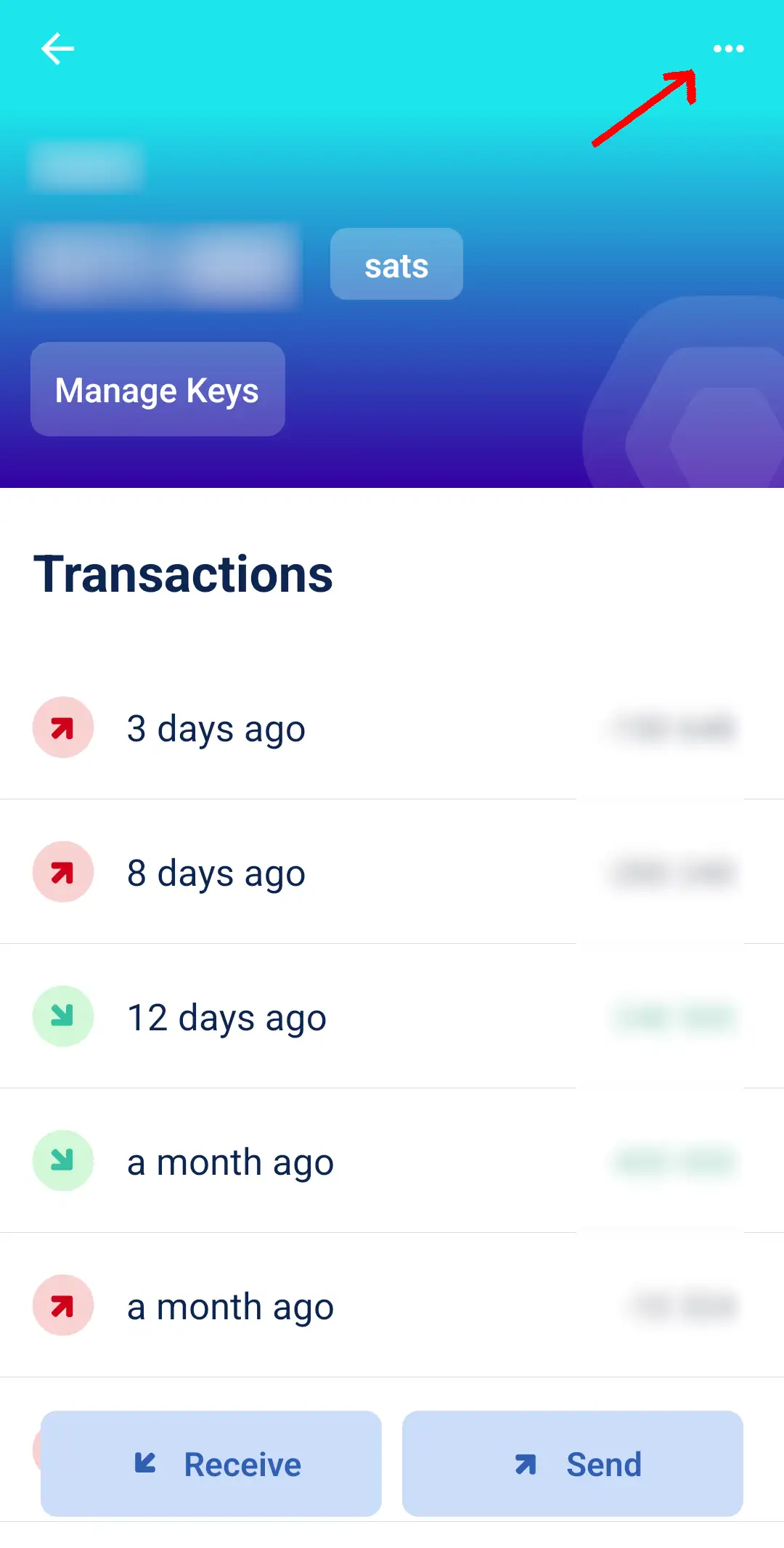

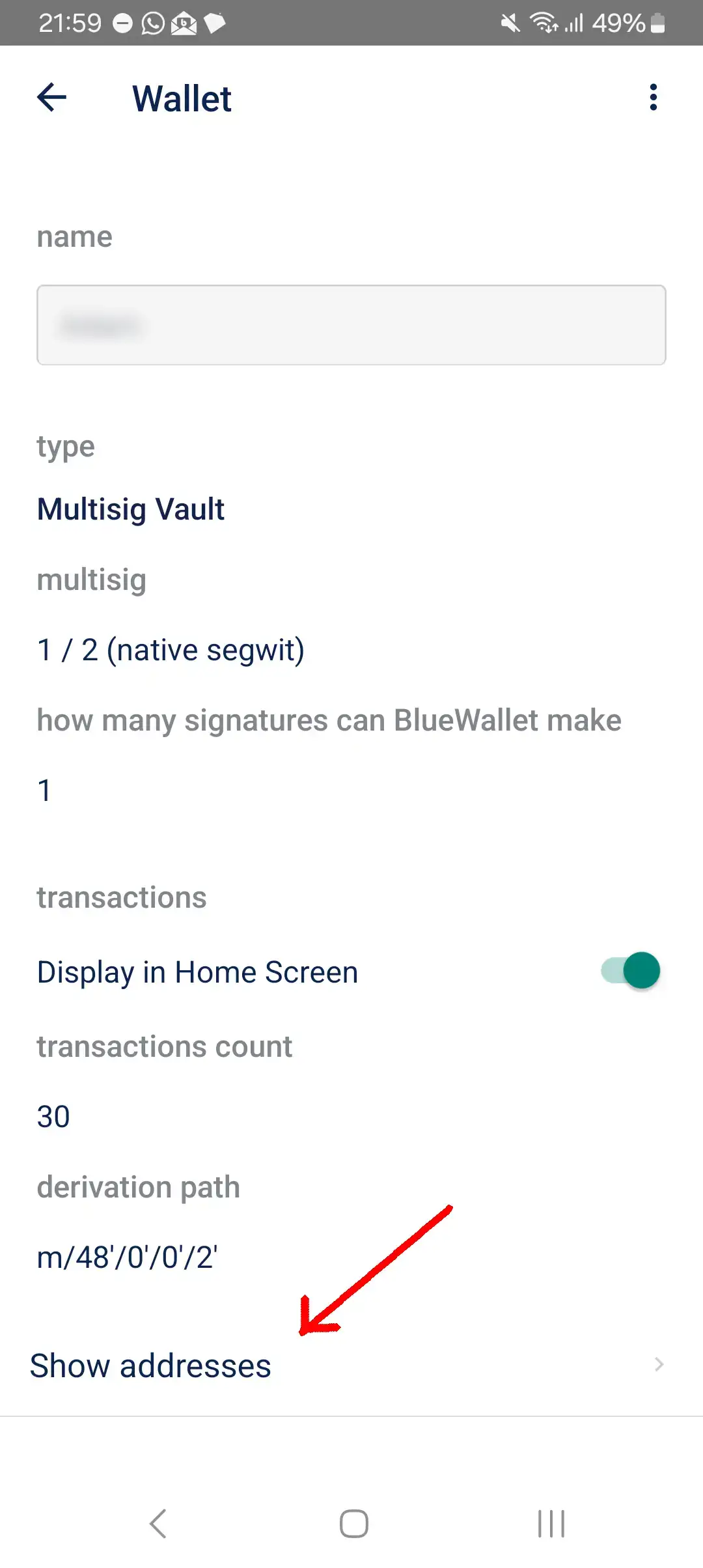

Ověření v BlueWallet

✅ Pokud adresy sedí napříč všemi nástroji...

...máš důkaz, že seed je správně zapsaný a funguje. Teď ho můžeš bezpečně používat a pravidelně testovat tímto způsobem.

4. Poznámky k bezpečnosti

BitKey je stará, neudržovaná linuxová distribuce z roku 2015. Přesto je pro tento účel stále bezpečná a komunitou doporučovaná. Vysvětlíme proč.

Proč je BitKey stále bezpečný?

Používáme ho výhradně offline

I kdyby BitKey obsahoval nějaké bezpečnostní chyby, nemohou být zneužity offline. Žádný útočník se k němu nedostane přes síť.

Kryptografické algoritmy jsou neměnné

Pro generování BIP39 seedu a derivování adres používá BitKey standardizované cryptografické algoritmy (ECDSA, SHA-256, BIP32/BIP39/BIP44). Ty jsou matematicky ověřené a nezávislé na stáří systému.

V podstatě používáme BitKey jen jako "čisté bitcoin nástroje" – vygeneruj seed, zapiš na papír, vypni. Nebo zadej seed z papíru, zobraz adresy, vypni. Nic víc.

Přesto to není 100% bezpečné

Papírové peněženky s vlastním seedem nikdy nejsou absolutně bezpečné. Existují možné útoky, i když je jejich pravděpodobnost malá:

⚠️ Možné hrozby:

- UEFI malware – malware přímo ve firmwaru PC, který může zachytit seed ještě před bootováním BitKey

- BadUSB – kompromitovaná USB flashka s hardwarovým malwarem

- Kompromitovaná klávesnice – keylogger v hardwaru klávesnice zachytávající vše, co píšeš

- Wrench attack – papírové peněženky nemají ochranu PINem proti fyzickému násilí

Pravděpodobnost těchto útoků je velmi malá pro běžného uživatele. Ale pokud ukládáš opravdu významné částky, zvaž investici do hardwarové peněženky nebo profesionální custody.